무선 공유기는 인터넷을 사용하는 사람들에게는 필수품이다.

과거 유선랜을 꽂아 쓰던 데스크톱과 달리 노트북과 스마트폰 등 다양한 스마트 기기의 발달로, 무선랜의 필요성과 함께 사용도가 높아졌다.

그러나 공유기는 해커의 표적이 됐으며 과거 사용자 PC의 호스트(hosts) 파일의 변조를 넘어 공유기의 정보를 변조하거나 갈취하는 등 그 공격도 나날이 진화하고 있다.

지난해에는 공유기의 취약점을 이용한 DNS(도메인 네임 서버) 변조를 통해 파밍(Phaming) 공격이 이뤄졌으며, 최근에는 공유기와 네트워크 기기의 정보를 탈취하는 악성코드가 등장했다.

[그림 1] 가짜 어도비 플래시 업데이트 파일

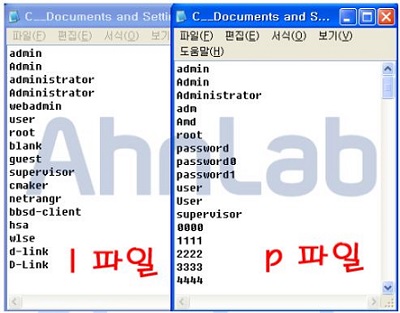

가짜 어도비 플래시 업데이트 사이트를 통해 유포된 악성코드가 실행되면 동일한 경로에 '숨김 파일' 속성으로 2개의 파일('I', 'P')을 생성한다.

각 파일을 메모장에서 확인하면 흔히 사용되는 공유기 관리자 계정과 패스워드 단어가 각각 저장돼 있다.

[그림 2] 악성코드가 생성한 'I' 파일과 'P' 파일

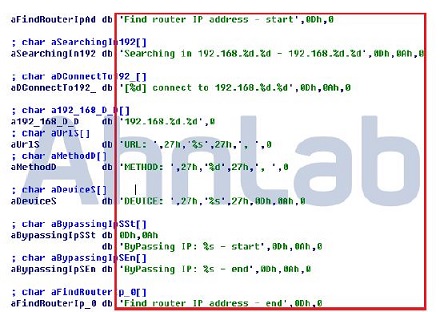

악성코드는 사설 IP(192.168.[0~6]) 주소로 HTTP 요청을 보내 공유기를 탐색하며 [그림 3]과 같이 내부적으로 로그를 출력한다.

[그림 3] 악성코드의 네트워크 탐색 로그 포맷

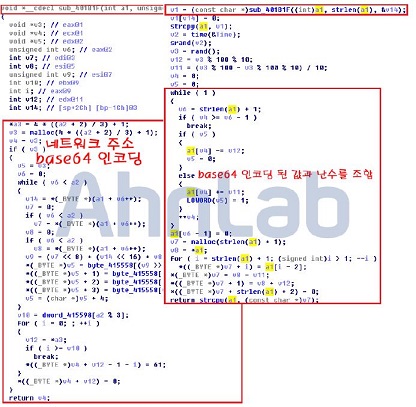

악성코드는 공유기 외에도 다양한 네트워크 기기를 탐색하며, 그 결과를 base64 및 시간값을 이용한 난수로 암호화한다.

이렇게 암호화된 기기의 네트워크 주소는 C&C 주소로 전송된다.

[그림 4] 탐색된 네트워크 기기 주소값의 암호화 과정

[그림 5] 암호화된 주소값을 C&C 서버로 전송

이후 악성코드는 'I'와 'P' 파일에 저장된 문자열을 이용해 공유기의 관리자 계정으로 로그인(GET http://[id]:[Password]@[192.168.X.X]/ HTTP/1.1)을 시도한다.

만약 악성코드가 공유기의 관리자 계정 접속에 성공하면 기기의 네트워크 주소와 로그인 계정 등을 C&C 서버로 전송한다.

[그림 6] 관리자 로그인 성공 시 네트워크 디바이스 정보 C&C 서버로 전송

악성코드는 네트워크 디바이스 탐색을 마친 후 자가 삭제되며 "Installation complete successfully"라는 알림창을 발생시켜 정상적으로 어도비 업데이트가 설치된 것처럼 사용자를 속인다. C&C로 전송된 네트워크 디바이스 정보(네트워크 주소, 계정 정보 등)은 공유기의 취약점을 이용한 원격 접속과 추가 공격에 이용될 수 있다.

악성코드의 유무선 공유기 공격은 앞으로 더욱 증가할 것으로 예상되면서 공유기 제조사와 보안 업체들도 이에 발빠른 대응을 할 것이다.

하지만 중요한 것은 사용자의 보안의식이다. 일반적으로 공유기는 한번 설치한 후 방치하게 되는데 반드시 공유기 관리자 ID와 비밀번호를 설정하고 상시 펌웨어 업데이트를 해야 한다. 또한 공유기의 외부 접근을 허용하지 않게 설정하고 가급적 VPN 기능은 사용하지 않는 것이 좋다.

출처: 안철수연구소

'etc' 카테고리의 다른 글

| 파이어아이 케빈 맨디아 "2014년 226건 사이버공격 조사해 보니..." (0) | 2015.04.13 |

|---|---|

| Outlook 2013 에서 삭제된 항목 복원 (0) | 2015.04.13 |

| 소셜 엔지니어링과 결합한 다이어 울프 악성코드, 기업들의 은행 계정이 표적 (0) | 2015.04.13 |

| 윈도우 8 에서 8.1 업데이트시 V3 제품을 삭제하지 않으면 업데이트가 중단 되는 상황 (0) | 2015.04.09 |

| 폐쇄망인 Agent PC들이 APC Server를 통해 업데이트하는 방법은? (0) | 2015.04.09 |

댓글