17일 현재까지 테슬라 랜섬웨어 유포중...압축된 첨부파일로 위장

블랙프라이데이와 입시시즌 겨냥 악성코드 기승...호스팅 업체도 타깃

[보안뉴스 김경애] 한 주간 보안이 허술한 호스팅 업체를 노린 공격을 비롯해 블랙프라이데이와 입시시즌을 겨냥한 악성코드 유포가 활발했다. 게다가 테슬라 랜섬웨어가 17일 현재까지도 활개를 치고 있어 국내 웹사이트의 위험수준이 더욱 높아지고 있다.

▲ 테슬라 랜섬웨어 감염 화면

지능화로 날개 단 랜섬웨어, 곳곳에서 활개

먼저 랜섬웨어가 국내 웹사이트를 타깃으로 한 주간 기승을 부렸다. 워드프레스 취약점을 이용한 랜섬웨어가 발견되는 가 하면 이메일을 통해 유포되는 테슬라 랜섬웨어, 악성광고 프로그램의 팝업창을 통해 유포되는 크립토월 4.0까지 다양하게 포착됐다.

지난 8일부터 이메일을 통해 유포되기 시작한 테슬라 랜섬웨어가 17일 현재까지도 계속 스크립트를 변형하면서 유포되고 있다. 이에 대해 하우리 최상명 CERT실장은 “최근 테슬라 랜섬웨어가 악성 자바스크립트의 압축된 첨부파일로 위장해 전 세계에서 광범위하게 유포되고 있다”며 “이메일에 첨부된 자바스크립트(.js)를 클릭하면 특정 URL로부터 랜섬웨어 악성코드를 다운로드 된다”고 밝혔다. 다운로드된 랜섬웨어는 PC내 특정 파일들을 암호화하고 확장자에 .vvv를 추가한다. 뿐만 아니라 암호화 강도를 기존의 RSA-2048비트에서 RSA-4096비트로 한층 높였다고 덧붙였다.

이보다 앞서 지난 3일부터 10일까지는 최신 버전인 크립토월 4.0 랜섬웨어가 악성광고 프로그램의 팝업창을 통해 유포된 바 있다.

또한, 워드프레스 취약점을 이용한 랜섬웨어도 잇따라 포착되고 있다. 하우리 최 실장은 “랜섬웨어 유포자들은 복호화키를 보관하기 위해 워드프레스 취약점을 이용한다”며 “전 세계에 걸쳐 워드프레스로 구축된 웹사이트를 무작위로 해킹한 뒤 랜섬웨어에 감염된 사용자 PC에서 생성된 개인키(복호화키)를 해당 서버에 수집해서 저장해 놓는다”고 설명했다.

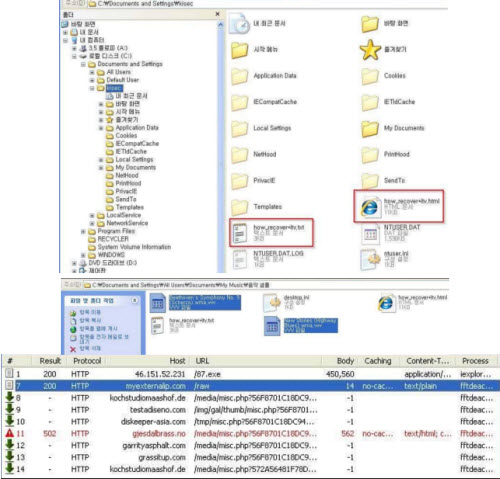

호스팅 업체 사이트, 악성코드 집중포화

보안이 취약한 호스팅 업체를 대상으로한 악성코드 유포행위도 발견됐다. 지난 16일에는 XX넷 호스팅 업체에 악성코드가 삽입된 정황이 포착됐다. 이를 본지에 제보한 닉네임 메가톤은 “블랙홀 익스플로잇 킷(Blackhole Exploit Kit)을 삽입해 웹사이트 방문자를 타깃으로 악성코드를 유포하고 있다”며 “만약 컴퓨터에 취약점이 있는 방문자 PC의 경우 악성코드에 감염된다”며 이용자들의 주의를 당부했다. 이어 그는 관리자 권한을 탈취하고 XX넷 관련 서버를 악성코드에 감염시킨 것으로 보인다고 분석했다.

.jpg)

▲ 지난 16일 악성코드가 삽입된 XX넷 호스팅 업체 사이트 화면

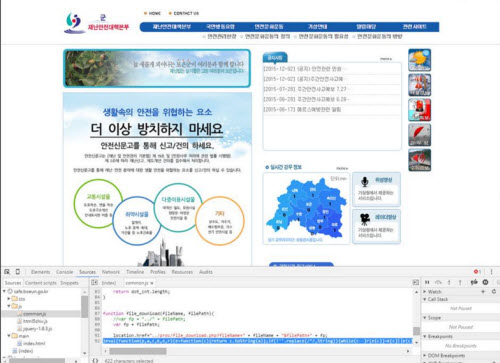

공공기관·단체 사이트, 파밍용 악성코드 줄줄이 발견

공공기관과 단체 등을 타깃으로 한 공격도 국내 웹사이트 곳곳에서 탐지됐다. 지난 15일에는 XX군 재난안전대책본부 사이트에서 악성링크가 발견됐다. 이에 대해 메가톤은 “XX군 재난안전대책본부 사이트의 경우 지난 8일부터 15일까지 악성링크가 포착됐다”고 말했다.

▲ 악성링크가 발견된 XX군 재난안전대책본부 사이트

이어 파밍용 악성코드도 한 주간 기승을 부렸다. 지난 13일에는 사랑의 쌀 보내기 운동을 펼치고 있는 민간인 대북관련 단체와 XX회원권거래소 XX선수트레이너협회 사이트에서 파밍용 악성코드가 줄줄이 발견됐다. 또한, 지난 11일에는 XXX구시설관리공단 사이트에서도 포착됐다.

이와 관련 보안전문가 AuditorLee는 “대북단체 사이트의 경우 악성 바이너리가 두번 삽입되어 있다”며 “특정 단체를 노린 공격일 수 있도 있어 사이트 방문자들은 각별히 주의할 것”을 당부했다.

블랙프라이데이와 입시시즌 노린 공격 ‘기승’

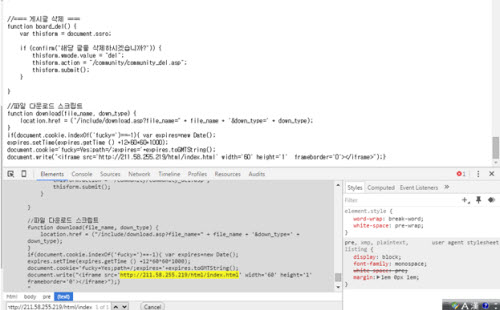

12월 3주차에도 계절적인 이슈를 활용한 공격이 3주 연속 지속됐으며, XXX방송아카데미, 국회의원XXX, XX컴퓨터학원 등 교육과 학원 관련 사이트까지 악성코드 유포지로 활용됐다. 이를 분석한 빛스캔 측은 “자동화 공격도구는 CK Exploit Kit(v9.23, v12.10)이 사용됐다”고 설명했다.

▲ 지난 14일 악성코드가 발견된 XXX아카데미방과후센터 사이트 화면

이어 지난 14일에는 XXX아카데미방과후센터 사이트에서도 악성코드가 발견됐다. 해당 사이트에 방문하는 교육생을 대상으로 유포하고 있으며, 취약점이 있는 방문자 PC는 악성코드에 감염된다. 해당 사이트를 분석한 메가톤은 “자바스크립트 파일을 분석해보면 마치 내부 개발자가 만든 것처럼 위장해 악성코드를 넣었다”며 “정상적인 소스로 위장해 오인할 수밖에 없어 삭제하지 않은 것으로 보인다”고 설명했다.

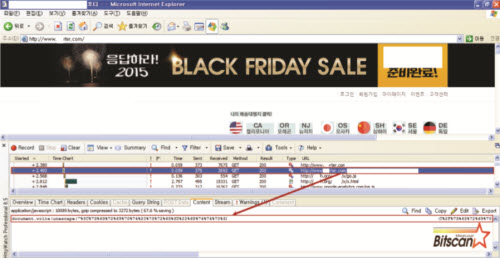

이보다 앞서 지난 12월 2주차에는 따라 XX사, XX포터, XXX일본어학과, XX조 사이트에서 악성코드가 발견됐다. 이와 관련 빛스캔 측은 “계절적 요인에 따라 악성코드 유포가 확대되고 있다”며 “해외 직구사이트 및 대학입시 사이트에서도 악성코드가 유포됐으며, 하위링크를 활용한 악성코드 유포행위도 포착됐다”고 말했다. 또한, 파일공유(P2P) 사이트를 통한 악성코드 삽입 정황도 4주 연속 발견됐다.

▲ 지난 5일 악성링크가 삽입된 해외 직구매 사이트 XX포터

지난 5일에는 해외 직구 사이트 XX포터의 공용모듈에 악성링크가 삽입됐다. 이를 분석한 빛스캔 측은 “공격자는 주말동안 물품을 구매하려고 방문한 사용자를 타깃으로 악성코드에 감염시키고 있다”며 “악성코드가 발견된 시점은 블랙프라이데이 할인기간과도 일부 겹쳐져 있었기 때문에 평소보다 많은 방문자가 사이트에 접속한 것으로 보인다”고 밝혔다.

악성링크를 분석한 결과, 동시간대에 파일공유(P2P) 사이트에서도 유포됐으며 다운로드 된 악성코드는 파밍에 관련된 것으로 확인됐다.

이에 대해 빛스캔 측은 “이용자의 주요 관심사에 따라 공격자도 공격방향을 정하기 때문에, 인터넷 이용 자체에 대한 충분한 인식 개선이 필요하며, 관련 웹사이트도 보안을 강화해야 한다”고 강조했다.

금융 분야 역시 한 주간 카드정보(모바일)와 공인인증서(PC) 등 개인금융정보가 지속적으로 탈취되고 있는 것으로 알려졌다. 지난 14일에는 XX뉴스 사이트에서 금융정보를 노린 악성코드가 발견됐는데, 해당 사이트는 자바스크립트를 암호화해 하위 파일을 내려받도록 한 것으로 드러났다.

출처: 보안뉴스 http://www.boannews.com/media/view.asp?idx=48948&kind=1&sub_kind

[김경애 기자(boan3@boannews.com)]

'etc' 카테고리의 다른 글

| Windows 레지스트리 내에 숨는 악성코드 발견 (0) | 2015.12.30 |

|---|---|

| 구형 익스플로러 지원 중단, 문제 없을까 (0) | 2015.12.30 |

| 크립토월 4.0, 이제는 앵글러 통해 DBD 방식으로 확산! (0) | 2015.12.21 |

| 대규모 디도스 공격 준비되나? 국내 웹사이트 '빨간불' (0) | 2015.12.21 |

| 일본쪽에서 퍼지고 있는 신형 랜섬웨어 통칭 [vvv] 주의보! (0) | 2015.12.08 |

댓글