‘즐겨찾기’는 사용자가 자주 방문하는 웹 사이트를 저장하는 웹 브라우저 기능으로, 즐겨찾기에 저장해둔 링크의 이름을 클릭하는 것만으로 해당 사이트에 편리하게 접근할 수 있어 인터넷 사용자들이 많이 이용하는 기능이다. 주로 포털 사이트나 금융 사이트를 즐겨찾기에 등록하는 경우가 많다. 그런데 최근 사용자의 즐겨찾기 주소를 변경해 사용자를 가짜 웹 페이지로 유도하는 ‘파밍(Pharming)’ 악성코드가 확인돼 사용자들의 주의가 필요하다.

[그림 1] 인터넷 익스플로러(IE)의 ‘즐겨찾기’

‘파밍(Pharming)’이란 사용자의 컴퓨터에 악성코드를 감염시켜 사용자가 은행 사이트에 접속할 때 가짜 사이트로 연결되도록 조작하여 금융정보를 탈취하는 공격 방법이다. 이번에 발견된 파밍 악성코드는 많은 사용자들이 금융 사이트를 즐겨찾기에 등록해두고 사용한다는 점을 노리고 제작되었으며, 아래 [그림 2]와 같이 실행 파일(.exe) 형식을 하고 있다.

[그림 2] ‘즐겨찾기’ 변조 파밍 악성코드

[그림 2]의 ‘exp.exe’ 파일을 실행하면 [그림 3]과 같이 ‘4.exe’, ‘5.exe’라는 파일이 같은 경로에 생성 및 실행된다.

[그림 3] 4.exe, 5.exe

이 중 ‘4.exe’ 파일이 실행되면 ‘user.qzone.qq.com’라는 사이트에 접속하여 가짜 웹 페이지 주소 및 카운터 페이지 주소를 가져온다. 또한 사용자의 IP주소를 수집하기 위해 ‘www.get-ip.me’에 접속하고 감염 시스템의 운영체제 정보를 수집한다. 한편 ‘5.exe’ 파일은 사용자 PC 내의 공인인증서 경로를 탐색한다. 공인인증서 폴더가 존재하면 이를 압축하여 FTP를 통해 외부로 전송한다.

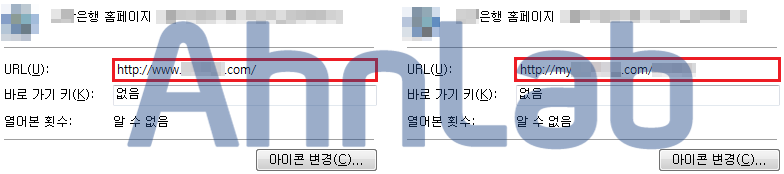

해당 악성코드는 사용자가 저장해둔 즐겨찾기 주소를 변조하기 위해 인터넷익스플로러(IE), 크롬 등의 웹 브라우저의 즐겨찾기 파일이 저장된 경로를 확인한다. 이렇게 확인 및 수집한 즐겨찾기의 URL주소 중에 공격자가 설정해둔 은행과 관련된 특정 단어가 포함되어 있을 경우, 해당 URL을 가짜 웹 페이지의 주소로 변경한다.

[그림 4] 정상 URL주소 (왼쪽) / 변조된 URL 주소(오른쪽)

이러한 사실을 알리 없는 사용자가 평소와 같이 즐겨찾기를 통해 해당 금융 사이트에 접속하면, 변조된 URL의 가짜 금융 사이트([그림 4]의 오른쪽)로 연결된다. 물론 이 가짜 금융 사이트는 실제 금융 사이트를 교묘하게 모방해 사용자들의 의심을 피한다.

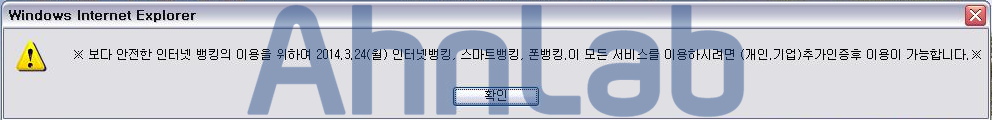

가짜 웹 페이지 내부에는 특정한 코드가 삽입되어 있으며, 사용자가 해당 페이지에서 어떤 버튼이라도 클릭하면 [그림 5]와 같은 경고창이 나타난다.

[그림 5] 경고 메시지

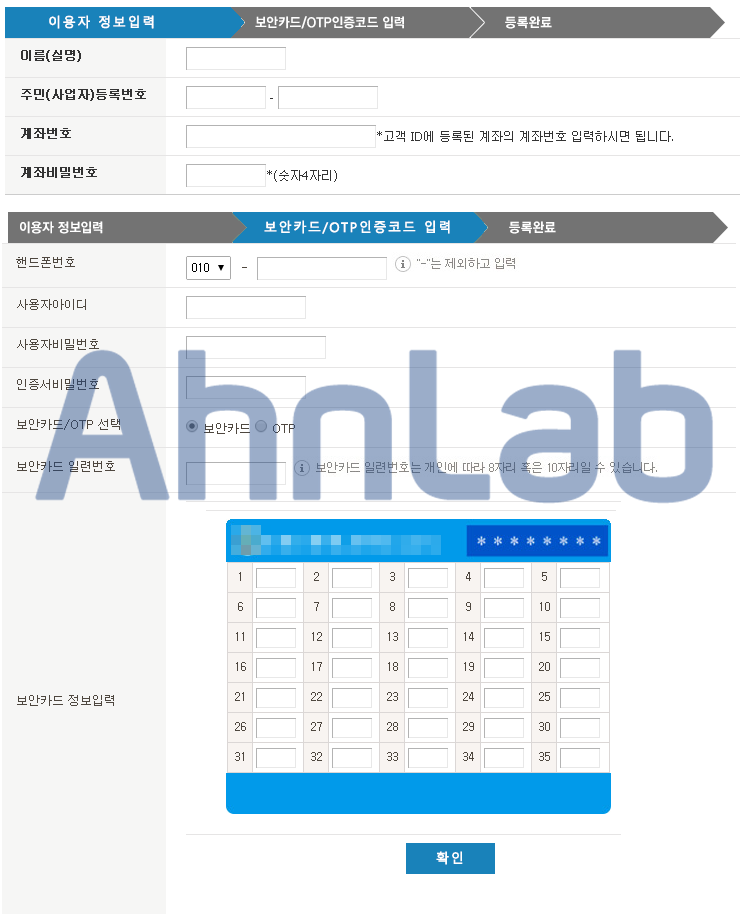

이 경고창의 확인 버튼을 클릭하면 [그림 6]과 같이 사용자의 개인정보 및 금융정보 입력을 유도하는 페이지가 나타난다.

[그림 6] 개인정보 및 금융정보 탈취 페이지

‘금융사기 주의 안내’라는 내용으로 위장한 해당 페이지는 오히려 사용자의 이름, 주민등록번호, 핸드폰 번호를 요구하고 있을 뿐만 아니라 [그릠 7]과 같이 계좌번호와 비밀번호, 사용자 아이디 및 비밀번호, 인증서 비밀번호, 보안카드 일렬번호, 보안카드 번호까지 요구하고 있다. 만일 사용자가 해당 페이지에서 요구하는 정보들을 입력하면 해당 정보는 고스란히 악성코드 제작자에게 전송된다.

[그림 7] 개인정보 및 금융정보 탈취 페이지

지난 2011년 이후 본격적인 피해가 발생한 파밍 악성코드는 이후 지속적으로 증가하고 있으며 백신(Anti-Virus)의 탐지를 피하고 사용자들을 속이기 위해 점점 더 교묘하게 진화하고 있다. 이러한 파밍 공격을 예방하기 위해서는 인터넷 브라우저 및 주로 사용하는 프로그램의 보안 업데이트를 적용하고 평소 백신 제품 또한 최신 엔진 버전으로 유지하는 습관이 필요하다. 또한 파밍 악성코드의 유포 경로로 종종 이용되는 불필요한 프로그램(PUP)을 설치하지 않도록 유의해야 한다.

한편 V3 제품은 해당 악성코드를 다음과 같은 진단명으로 탐지하고 있다.

<V3 제품군의 진단명>

Trojan/Win32.Banki (2015.07.04.01)

'etc' 카테고리의 다른 글

| Office 2016 론칭 2015-9-22 / Office 2016 새로운 기능 소개 (0) | 2015.10.01 |

|---|---|

| 어도비 플래시 플레이어 신규 취약점, 보안 업데이트 발표 (0) | 2015.10.01 |

| 뽐뿌가 당한 SQL인젝션 해킹, 어떻게 막을 수 있나? (0) | 2015.09.21 |

| 랜섬웨어 예방 5가지 (0) | 2015.09.14 |

| 개인정보는 줄줄 새는데...행정력은 솜방망이 (0) | 2015.09.14 |

댓글